是否曾看過一串像「亂碼」的文字?其實那可能是「 哈希遊戲 」公平性的重要證明!

隨著區塊鏈遊戲崛起,「 哈希值 」成為許多博弈平台用來驗證結果公正性的工具,但到底 哈希 是什麼?它真的防得了作弊嗎?今天我們一次講清楚。

什麼是哈希?如何應用在博弈的「 哈希遊戲 」中?

哈希(Hash)原意是「 打碎 」,在資訊領域中,是一種將輸入內容 打亂、壓縮、重組 成固定長度亂碼的技術。

它的特色包括:

- 同樣輸入會得到同樣的結果

- 即使只改一個字,結果會完全不同

- 幾乎不可能從哈希值反推出原始內容

打個比方,就像用很多種水果打成果汁,喝起來也許香甜,但無法看出裡面是什麼原料,甚至要再打出完全一樣的一杯也很難。

若再偷偷「 加點鹽( Salt )」進果汁,不告訴別人加了什麼,這杯果汁就更難被仿造 —— 這就是哈希常用的進階保密手法,讓每次加密結果更獨一無二、更難破解。

在博弈遊戲中,平台會在開局前,將預定結果轉換為哈希值,再公布一部分內容供玩家驗證是否公平,這就讓哈希在遊戲中成為防作弊的關鍵工具。

在博弈遊戲中怎麼應用哈希技術?

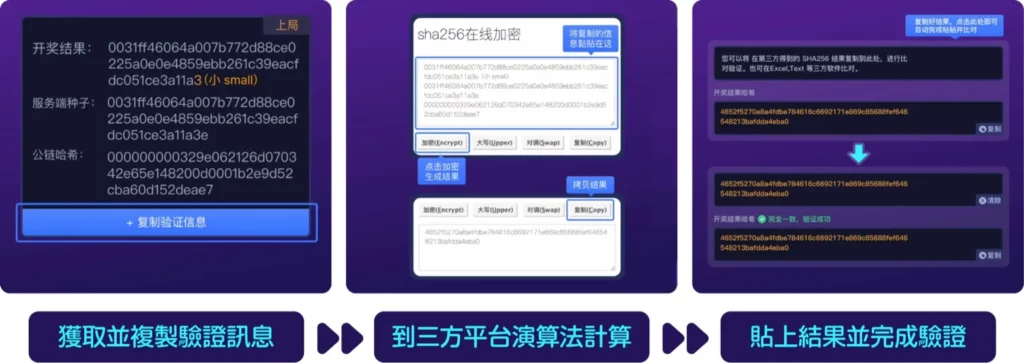

在哈希遊戲中,平台通常會在每局遊戲開始前,先將預定的開獎結果轉換成一組哈希值,並提前公布部分哈希內容(通常是中後段)。等到遊戲結束後,再公佈整組原始資訊,讓玩家可以自己驗證哈希值是否對得上,確認遊戲過程有沒有被動手腳。

有些平台還會在遊戲介面上提供 1~3 組獨立的第三方驗證網址,方便玩家點進去比對哈希值,增加透明度與信任感。如果你平常有習慣使用的驗證網站或工具,也可以使用自己的方式進行驗證,沒有限制。

不過,有些人會疑問:平台只公佈部分哈希值(例如只公佈中後段),會不會被鑽漏洞?

萬一平台偷偷更改前面幾碼內容,讓整體結果變得對自己有利,但後段看起來一樣,玩家會發現嗎?

這個疑慮就與哈希碰撞及二次原像攻擊的可能性有關,深入探討,來看看這會不會真的發生。

什麼是哈希碰撞?會不會有風險?

哈希碰撞(Hash Collision)是指「 不同輸入產生相同哈希值 」的情況。

碰撞類型:

- 弱碰撞:給一組輸入,找到另一組也有相同哈希。

- 強碰撞:任找兩組不同輸入,但哈希一樣。

雖然理論上碰撞存在,但若使用強演算法(如 SHA-256、SHA-512),碰撞的機率小到幾乎不可能,甚至超級電腦試算也要上億年。

所以平台只公布中後段哈希,看似風險高,但實際操作難度極高。

常見哈希演算法比較:哪些安全?哪些不能用?

要判斷 哈希遊戲 是否安全,首先就要認識「 使用的哈希演算法是否可靠 」。

以下我們將常見的演算法分為兩類,幫助快速辨識出哪些已經不建議使用,哪些仍是目前主流。

已知不安全的演算法(曾出現碰撞):

| 演算法 | 是否出現碰撞 | 安全性 | 應用範例 | 等級 |

|---|---|---|---|---|

| MD5 | 多次 | 非常不安全 | 舊式網站密碼、老遊戲檔案驗證 | 一般等級 |

| SHA-1 | 已破解 | 不再推薦 | 舊 SSL 憑證、舊銀行通訊加密 | 一般等級 |

目前「 尚未發現碰撞 」的演算法(截至 2025 年):

以下列出目前在全球各大博弈、金融與加密應用中仍被廣泛信任與使用的哈希演算法。這些演算法目前尚無已知碰撞紀錄,並且在安全性與效率上都有極佳表現。

| 演算法 | 是否出現碰撞 | 安全性 | 應用範例 | 等級 |

|---|---|---|---|---|

| SHA-256 | 無以知碰撞 | 極高安全 | 區塊鏈(比特幣)、政府資料 | 高等級 |

| SHA-512 | 無以知碰撞 | 更高安全 | 銀行交易、軍事通訊 | 特高等級 |

| Blake2 | 無以知碰撞 | 極高效率 | 政府系統、企業驗證 | 特高等級 |

| Keccak-256 | 無以知碰撞 | 以太坊標準 | 智能合約、去中心錢包 | 特高等級 |

從表格可以看出,目前主流演算法多數應用在 金融、軍事 與 區塊鏈 等高安全需求領域,幾乎沒有出現過碰撞紀錄。

若博弈平台採用這些演算法,玩家便可更安心地驗證每一局結果,確保無人為操控。選擇這類演算法的娛樂城,通常代表平台對公平性更有誠意與技術能力。

補充:SHA-256 vs SHA-512 差在哪?

- SHA-256:較快,應用廣( 如比特幣、博弈平台 )。

- SHA-512:更難碰撞,適合 軍事、銀行 等極高安全需求。

被隱藏過的哈希值 – 哈希遊戲 真的無法作弊嗎?

有些區塊鏈博弈平台( 例如某些 百家樂系統 ),在每局開獎前會先公布一串哈希值,但只顯示中後段,前面幾個字元則被隱藏。

這樣的做法看似是為了「 提前揭示部分結果 」,讓玩家能在開獎後驗證結果是否被動手腳。

但問題來了——

如果平台偷偷修改了哈希值的前段,讓最終開獎結果偏向自己,只要後段哈希值沒變,玩家還查得出來嗎?

這就涉及一種潛在的攻擊方式,稱為:

二次原像攻擊(Second Preimage Attack)

這種攻擊的目標是:找出另一組完全不同的輸入內容,卻能產生相同的哈希值後段。

換句話說,如果平台能找到一組不同的開獎資料,但產出的哈希值「後 10 碼」與原來的相同,那麼他就能偷偷更改開獎結果,而玩家難以察覺。

這樣作弊的機率有多高?

以最常見的 SHA-256 演算法為例:

- SHA-256 產出的哈希值是 64 個字元(也就是 256 位元)

- 如果只公開「最後 10 碼」,代表攻擊者必須讓最後 40 bits 完全吻合

這種情況下,攻擊者需要嘗試:

2⁴⁰ ≈ 1.1 兆次 才有機會撞對一次

用電腦試算會花多少時間?

| 設備類型 | 嘗試速度(次/秒) | 撞中一次的預估時間 |

|---|---|---|

| 一般家用電腦 | 100,000 | 約 3.5 年 |

| 高階 GPU(NVIDIA RTX) | 10,000,000 | 約 1.3 天 |

| 大型礦機(挖礦設備) | 100,000,000 | 約 2.7 小時 |

| 超級電腦(企業級) | 10,000,000,000 | 約 1.1 分鐘(但代價極高) |

實用性也非常有限

即使真的成功「撞出後 10 碼一樣」的哈希值,也無法保證能控制開獎牌面是想要的結果。因此這類攻擊不只困難,實際操作意義也非常低。

總結:

若平台採用如 SHA-256 或 SHA-512 這類強大、安全的演算法,只靠公開的後 10 碼來作弊,幾乎是不可能的任務。

但從玩家角度來看,仍會合理懷疑:

「 既然安全,為什麼不乾脆把完整哈希值全部公開? 」

畢竟越透明的平台,越能贏得玩家信任。

網路的三個時代:Web1 → Web2 → Web3 是什麼?

我們現在常聽到 Web3.0,但它其實是網路演進的第三個階段。來看看這三代網路的差別:

| 網路時代 | 白話比喻 | 能做什麼 | 誰擁有資料 |

|---|---|---|---|

| Web1(靜態網頁時代) | 像去圖書館看書 | 只能看文章,不能留言互動 | 網站擁有者 |

| Web2(互動時代) | 像在 Facebook、YouTube 留言 | 可以發文、按讚、購物、社交 | 大公司(平台)集中控制的資料 |

| Web3(去中心時代) | 像每個人帶著自己的保險櫃參加市集 | 用錢包登入、玩遊戲、買賣加密資產 | 自己擁有,資料寫在區塊鏈上 |

為什麼 Web3 和「 哈希遊戲 」有關?

因為 Web3 的世界講求的是「 不要相信平台,要能自己驗證 」。

這就需要一個方法,能看到結果,但又確保平台不能作弊。

這個方法就是 ── 哈希演算法(Hash)。

所以像 DB多寶哈希 這種平台,會強調自己是 Web3,就是在告訴玩家:

「平台的遊戲結果,不能偷偷改。玩家看得見我們一開始就鎖定好的答案,而且能自己驗證!」

總結:「 哈希遊戲 」真的公平嗎?

哈希就像一道只能驗證、無法回推的密碼鎖,用來保護遊戲結果不被事後修改。

只要平台使用的是 安全等級高、無碰撞紀錄 的演算法(如 SHA-256、SHA-512、Keccak),並且提供 事前哈希值,即便只公開部分內容,也足以讓玩家在開獎後自行驗證過程是否公平。

雖然只公布哈希的「 後段 」看似有疑慮,但在高強度演算法下,想透過「 對後段進行碰撞 」來作弊,其實不但極難達成,還需要花費天文數字的 資源 與 時間。

但站在玩家的立場,我們仍然可以保有合理的質疑:

「既然不能反推,為什麼不乾脆公開完整哈希值?」

越是透明的娛樂城,越有可能值得信賴。

而選擇使用強加密、清楚標示演算法、願意主動揭露細節的平台,也才真正展現出它們對「公平遊戲」的誠意與技術實力。

總結與建議:你該怎麼看待「 哈希遊戲 」?

哈希遊戲聽起來複雜,但背後其實是一個簡單的目標:讓遊戲結果可驗證、但不可被竄改。

了解哈希,就像是玩家手中的放大鏡,用來檢查平台有沒有耍花樣。

如果你真的想參與這類 Web3 的博弈遊戲,以下幾點是你該記得的:

- 看演算法種類:選用 SHA-256、SHA-512 等仍被視為安全的演算法,是基本保障。

- 確認平台是否公開完整哈希值:公開越完整,作弊空間越少,信任度也越高。

- 觀察遊戲是否可「自行驗證」:平台有沒有提供驗證方式(如哈希對照網址)是關鍵。

- 留意平台強調 Web3 並非萬靈丹:Web3 平台也可能使用不安全的演算法或資訊遮掩。

- 不要信任只說「 公平 」,卻無實際驗證機制的平台:說得再好聽也沒用,要能查、能對照才是真的。

最後提醒:

想要公平,不只是平台的責任,更是玩家的選擇。

選對平台,懂得驗證,你的每一注才真正值得信任。

【 娛樂城推薦網 】提供台灣 No.1 娛樂情報 — 娛樂城評比、遊戲攻略、平台推薦!

跳至主要內容

跳至主要內容